結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

Azure VPN Gateway について #Network

はじめに Azure の VPN ゲートウェイ についてまとめました。 記事 is なっ は 、 以下 の 構成 と なっ て い ます 。 前半 = 解説 後半 = VPN ゲートウェイ を 構成 する ため の 構築 手順 へ の リンク 本 記事 を 読む 前

はじめに

Azure の VPN ゲートウェイ についてまとめました。

記事 is なっ は 、 以下 の 構成 と なっ て い ます 。

- 前半 = 解説

- 後半 = VPN ゲートウェイ を 構成 する ため の 構築 手順 へ の リンク

本 記事 を 読む 前 に 、 その 他 の Azure ネットワーク ( パブリック インターネット 、 Microsoft グローバル ネットワーク や 、 仮想 ネットワーク など の 基本 的 な 通信 に つい て など ) を まとめる た 記事 is あり が あり ます 。 先 に そちら を 参照 いただき 、 全体 像 を 掴む で いただく こと を お ススメる し ます 。

本記事の記載レベルについて

本記事の内容の信ぴょう性ですが、公開情報を見て 単に まとめました・・・と言うレベルには留まらず、各機能の コアな部分 については、筆者自身で 動作検証を行って 動きを見て理解した前提となっています。

その知識を元に、再度 公開情報を読み直し、さらに 理解しやすい体系に再構築して記載しています。

★ AZ-700 と AZ-720 の資格も所持しています。

とはいえ、非常に多岐に渡る内容をまとめているため、誤りがあれば ご質問、ご指摘をいただけますと助かります。都度、追加検証などを行い、内容を修正させていただきます。

Azure VPN gateway と は ?

Azure VPN ゲートウェイは、Azure 仮想ネットワークにデプロイすることができる、VPN ルーター です。

通常は、仮想ネットワーク内のホスト同士でしか通信ができませんが、Azure VPN ゲートウェイ をデプロイすることで、その他の仮想ネットワークや、オンプレミスのネットワークと VPN を介して 相互に通信を行う事が可能になります。

公開情報

VPN Gateway で構成できる接続

VPN ゲートウェイ で は 、 以下 の 構成 を 組む こと is 可能 が 可能 です 。

なお、vnet ピアリングは VPN ではありませんが、仮想ネットワーク同士を接続するための類似のサービスのため、比較用に掲載しました。

| 名称(略称) ▶ ▼ できること |

vnet 間接続 (V2V) |

サイト 間 接続 ( s 2 s ) |

ポイント対サイト接続 (p 2 s) |

vnet ピアリング ※比較用 |

|---|---|---|---|---|

| 仮想 ネットワーク 同士 の 接続 |

〇 | 〇 | ✖ | 〇 |

| BGP ありの トランジット ルーティング |

〇 | 〇 | 〇 | ✖ |

| BGP 無しの トランジット ルーティング |

✖ | 〇 | ✖ | ✖ |

| ロンゲスト マッチによる 優先 制御 、 強制トンネリング |

✖ | 〇 | ✖ | ✖ |

| オンプレミス ネットワーク との接続 |

✖ | 〇 | ✖ | ✖ |

| PC との直接接続 | ✖ | ✖ | 〇 | ✖ |

| ER 回線の バックアップ |

✖ | 〇 | ✖ | ✖ |

公開情報

V2V と vnetピアリング の違いについて

vnet ピアリングは、VPN ゲートウェイが不要です。(比較のために記載しました)

vnet ピアリング は、トランジットルーティングができません。

そのため、トランジットルーティングが必要となる場合は、V2V が適しています。

トランジット ルーティング と は ?

鉄道 で 目的 地 に 向かう 際 に 、 乗り換え を する こと を 、 トランジット と 言う ます が 、 それ と 同じ です 。

[vnet1] と [vNet2]、 [vNet2] と [vNet3] 同士をそれぞれ接続した場合に、[vNet1] と [vNet3] を通信できるようにする仕組みが トランジットルーティングです。

V2V では vnet2 でトランジットルーティングされて、vnet1 と vnet3 が通信可能です。

しかし、vnet ピアリングでは、トランジットルーティングされないため、vnet1 と vnet3 は通信できません。

V 2 V と s 2 s の 違い に つい て

V2V の場合は、2つの仮想ネットワークゲートウェイを 接続 という仕組みで繋ぐだけで通信が可能です。

S2S の場合は、さらに ローカルネットワークゲートウェイ を構成する必要があります。1手間必要になりますが、その代わりに、BGP 無しのトランジット通信や、ロンゲストマッチによる優先 制御 、強制トンネリングなどを行う事が可能になります。

その ため 、 仮想 ネットワーク 同士 を 接続 する 場合 で も 、 s 2 s が 使う れる 事 が あり ます 。

その理由について、詳しくは、”ココ” をクリックしてください

① p 2 s での影響

以下の公開情報で説明されていますが p 2 s と トランジットルーティング を組み合わせて利用する場合に、p 2 s のアドレスプールの範囲を、各 仮想ネットワークに認識させる必要があるので、V2V を使うと p 2 s のマシンはトランジットルーティングが行われません。このような場合に S2S が出番になります(p 2 s で、BGP に対応していないプロトコルを使った場合は、V2V では、ルーティング情報が伝播されないことが原因です)

公開情報:S2S VPN を使用して接続されている複数の VNet

https : / / learn . Microsoft . com / JA – JP / Azure / VPN – gateway / VPN – gateway – about – Point – to – site – routing ? wt . MC _ ID = mvp _ 407731 # multis 2 s

② s 2 s で の 影響

上記と同様に、オンプレミス拠点 が BGP を採用していない場合 でも、同様な対処を行う事で、トランジットルーティング が可能になります(つまり、S2S を使って、スタティックルーティング的な対応を行う事が可能です)

1. 以下の構成の場合、オンプレ拠点は、vNet1~3 と通信できる

[vnet3] – (V2V) – [vnet2] – (V2V) – [vNet1] – ( s 2 s ) – オンプレ拠点 (BGP 利用可)

2. 以下の構成の場合、オンプレ拠点は、vNet1 としか通信できない

[vnet3] – (V2V) – [vnet2] – (V2V) – [vNet1] – (S2S※) – オンプレ拠点 (非 BGP)

3 . 以下 の 構成 の 場合 、 オンプレ 拠点 is 通信 は 、 vnet 1 ~ 3 と 通信 できる

[vnet3] – (S2S※) – [vnet2] – (S2S※) – [vNet1] – (S2S※) – オンプレ拠点 (非 BGP)

※各 ローカルネットワークゲートウェイのアドレス空間の欄に オンプレ拠点のネットワークアドレスを設定する必要あり。

強制トンネリングについて

強制 トンネリング と は 、 インターネット 向け を 含める た すべて の 通信 を 、 VPN に 流す 事 を 言う ます 。 強制 トンネリング を 構成 する こと で 、 Azure 仮想 ネットワーク 内 の インターネット 向け の 通信 を 、 オンプレミス 拠点 の Firewall を 経由 し て 外 に 出す 事 is 可能 が 可能 です 。

( 上記 の 公開 情報 より 抜粋 )

ゲートウェイ転送について

一覧 表 に は 記載 し て い ませ ん が 、 ゲートウェイ 転送 と いう 仕組み is あり が あり ます 。

まず、VPN ゲートウェイ が構成されている 仮想ネットワーク を ハブ (HUB) と見立てます。

この hub 仮想 ネットワーク に 、 ピアリング で 接続 さ れ た 仮想 ネットワーク を スポーク ( spoke ) と 呼ぶ ます 。

ゲートウェイ転送を使うと、Spoke 仮想ネットワーク は、HUB に構成された VPN ゲートウェイ を経由して、接続先(V2V , S2S , p 2 s) と通信をすることが出来るようになります。

( 上記 の 公開 情報 より 抜粋 )

VPN gateway の インスタンス と は ?

VPN ゲートウェイ を作成すると、実は「2台の VM」が1組となって展開されています。

そして 、 各 VM が 、 VPN ルーター の 役割 を 担う よう に 動作 する よう に なっ て い ます 。

つまり 、 最初 から 冗長 構成 が 組む れ て いる と いう こと です 。

この 1 台の VM のことを、インスタンス と呼びます。

この インスタンス を、動作モードと、立地的な配置(AZ or 非AZ)などの構成の違いによって、VPN ゲートウェイ としての可用性に違いが生まれます。

| ▶動作モード ▼AZ 対応か否か? |

アクティブ/スタンバイ ※ シンプル な 構成 |

アクティブ / アクティブ ※ 複雑 な 構成 |

|---|---|---|

| ゾーン 冗長 ゲートウェイ ( AZ タイプ ) コスト高 |

インスタンス 障害 時 に ダウン タイム あり |

可用 性 is 最高 が 最高 |

| ゾーン ゲートウェイ (non AZ) コスト 低 |

インスタンス 障害 時 に ダウン タイム あり、 データセンター障害では全滅 |

データセンター障害では全滅 |

動作モードと AZ の有無が ごっちゃになりやすいので、注意しましょう。

VPN ゲートウェイ の 動作 モード

2台の インスタンス が動作する組み合わせを示したものが、動作モード です。

動作 モード に は 、 以下 の 2 種類 is あり が あり ます 。

アクティブ/スタンバイ モード

このモードでは、パブリック IP が1つ用意されています。

パブリック IP は、1台のインスタンスがのみに、割り当てられています。

パブリック IP が割り当てられた方を アクティブ、他方を スタンバイ と呼びます。

アクティブ 側 に 異常 が 発生 し た 場合 は 、 パブリック IP の 割り当て を スタンバイ 側 に 切る 替える 事 で 、 ダウン タイム を 低減 する 仕組み です 。

デバイス 1 台 と の 組み合わせ

以下の構成は、オンプレミス側で 1台の VPN デバイスを手配していますが、Azure の接続先は 1つのみです。

一番シンプルな構成でありながら、Azure 側は、冗長構成となっており、ダウンタイムがありますが、インスタンス のダウンに備える事が可能です。

デバイス2台との組み合わせ

以下の構成は、オンプレミス側で 2台の VPN デバイスを手配していますが、Azure の接続先は 1つのみです。

これ is 回復 は 、 オンプレミス 側 の デバイス に 障害 が 発生 し て も 、 瞬断 レベル で 通信 が 維持 さ れ 、 Azure 側 の インスタンス 障害 で は 、 アクティブ な インスタンス に 切る 替わる こと で 、 ダウン タイム が 生ずる ます が 通信 is 回復 が 自動 回復 さ れ ます 。

上記の図で、接続の矢印 の色が、黒と青で違っていますが、これは インターネット回線(プロバイダ)を別々のものにすることによって、物理的な回線障害の際でも、可用性を持たせることが可能であることを示しています。

アクティブ / アクティブ モード

このモードでは、パブリック IP が2つ用意されています。

2つの パブリック IP は、各インスタンスに、割り当てられており、両方がアクティブな状態です。

デバイス 1 台 と の 組み合わせ

以下の構成では、オンプレミス側は 1台のデバイスのみですが、2つの VPN が接続されています。

もし 、 1 つ の インスタンス に 障害 が 発生 し て も 、 bgp に よっ て パケット は 他方 の 接続 が 利用 さ れる ため 、 瞬断 レベル で 通信 is 継続 が 継続 さ れ ます 。

デバイス2台との組み合わせ

以下の構成では、オンプレミス側は 2台のデバイスが使用され、それぞれが、2つの VPN が接続されています。

VPN デバイス または インスタンス のいずれか1つの障害が発生しても、瞬断レベルで通信が継続されます。

この 構成 に する 事 で 、 物理 デバイス ・ 物理 回線 ・ プロバイダ ・ インスタンス のど の 箇所 に 障害 が 生ずる て も 、 瞬断 レベル で 接続 を 維持 できる 構成 is 完成 が 完成 し ます 。 さらに 、 後述 する AZ タイプ の ゲートウェイ を 採用 する こと で 、 データ センター 障害 に も 耐える られる 構成 に する こと が 出来 ます 。

注意

オンプレミス側からは、1つの VPN 接続しか行わないのに、アクティブ / アクティブ の構成にはしないでください。アクティブ / アクティブ のモードでは、インスタンス障害が発生しても パブリック IP の付け替えが発生しないため、通信断のまま 自動回復とはなりません。

つまり、アクティブ / アクティブの方が優れている・・・という訳では無く、オンプレミス側の構成に合わせた動作モードを選ぶ必要があるという事になります。

参考 と なる 公開 情報

参考

動作モードは、以下の手順で 後から 変更する事が可能です。

AZ タイプの VPN ゲートウェイとは?

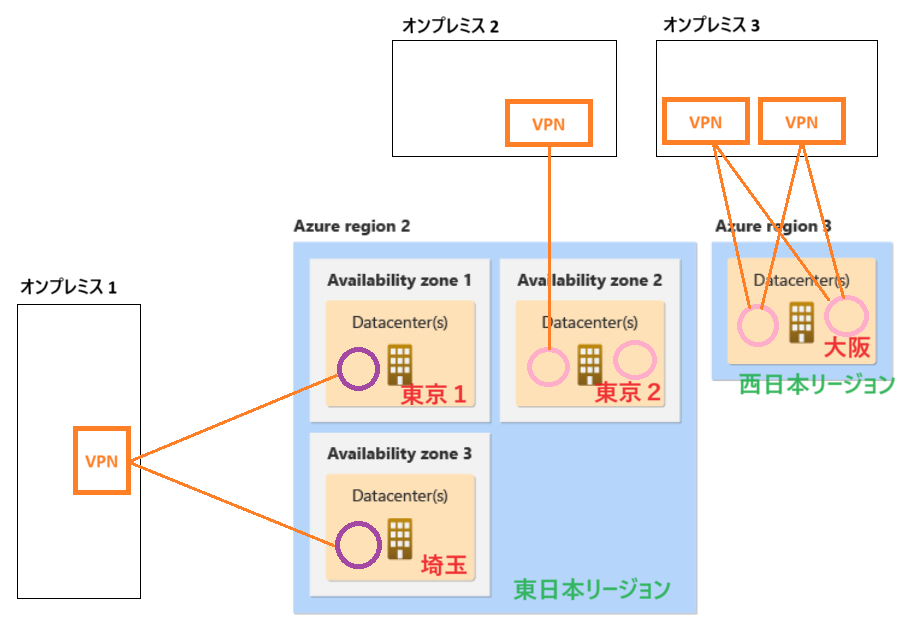

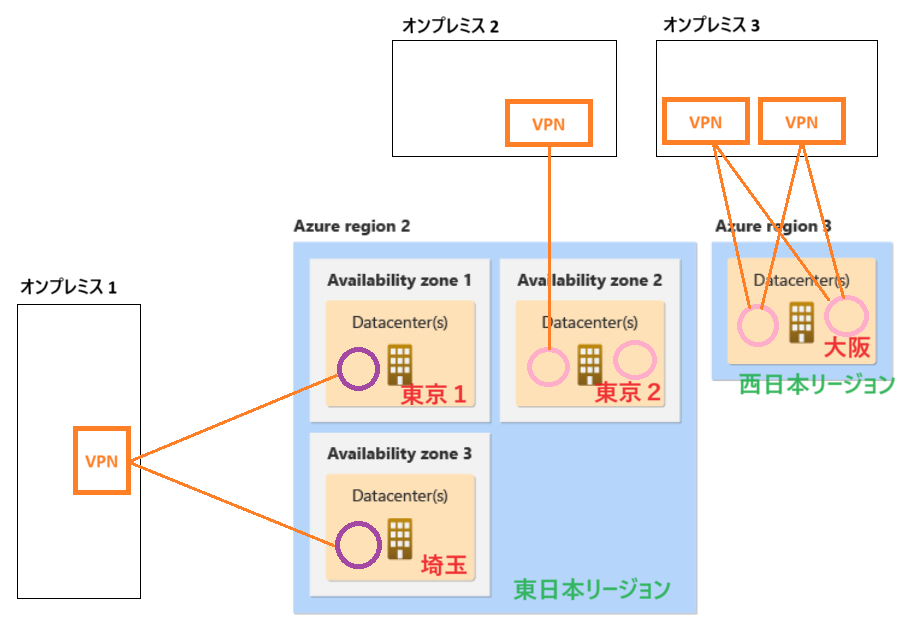

VPN ゲートウェイ には、ゾーン 冗長 ゲートウェイ (AZ タイプ)と、ゾーン ゲートウェイ(非 AZ タイプ)のものがあります。

ゾーン 冗長 ゲートウェイ は、可用性ゾーンに跨って 2つのインスタンスを配置する事ができます(下図の紫マル)

ゾーン ゲートウェイ は、同一のデータセンター内に 2つのインスタンスが配置されます(下図の桃マル)

オンプレミス 1:AZ タイプ に対して アクティブ / アクティブ を構成したイメージです。

オンプレミス 2 : 非 AZ タイプ に 対する て 、 アクティブ / スタンバイ を 構成 し た イメージ です 。

オンプレミス 3:非 AZ タイプ に対して、2台のデバイスで、アクティブ / アクティブ を構成したイメージです。

(再掲)

| ▶動作モード ▼AZ 対応か否か? |

アクティブ/スタンバイ ※ シンプル な 構成 |

アクティブ / アクティブ ※ 複雑 な 構成 |

|---|---|---|

| ゾーン 冗長 ゲートウェイ ( AZ タイプ ) コスト高 |

インスタンス 障害 時 に ダウン タイム あり |

可用 性 is 最高 が 最高 |

| ゾーン ゲートウェイ (non AZ) コスト 低 |

インスタンス 障害 時 に ダウン タイム あり、 データセンター障害では全滅 |

データセンター障害では全滅 |

上記の表の組み合わせに加えて、オンプレミス側のデバイスを 1台にするか、2台にするかで、計 8 パターンの組み合わせが存在する事になります。

上記の図と表を見ても判るように、データセンター全体がダウンする障害が発生しても、ゾーン 冗長 ゲートウェイ を利用していた場合には、他方のインスタンスが生き残るため、可用性が高い構成です。

なお、西日本リージョンなどの 可用性ゾーンに対応していないリージョンは、ゾーン ゲートウェイ しか展開できません。上記の図の「東京2」の桃マルのように あえて ゾーン ゲートウェイ をデプロイすることは可能です(AZ タイプはコストが高いので、非 AZ タイプは コストを抑えたい場合の選択肢となります)

参考 と なる 公開 情報

VPN Gateway のメンテナンス について

VPN ゲートウェイ は 、 VM で あり 、 インスタンス と 呼ぶ こと を 冒頭 の 章 で 説明 し まし た 。

Azure 上の VM は、メンテナンス が行われる運命にあり、これを逃れる事はできません。

VPN ゲートウェイも、VM と同様に、以下の Support Blog で説明されているメンテナンスの影響があります。

以下の機能を使うと、ある程度 メンテナンスが行われるタイミングを調整する事ができるようです。

VPN Gateway の SKU

VPN ゲートウェイには、SKU があり、選択する プラン によって、利用できる機能と性能、価格、可用性 に差があります。

前章までに説明した、動作モード、AZ タイプ、メンテナンスの影響 などを鑑みて、ゲートウェイ の SKU を選択します。

大きく分けて、レガシ SKU , Generation 1 , Generation 2 の3世代 x AZ 可否 で分類できます。

一度 作成 し た VPN ゲートウェイ は 、 同一 世代 内 で あれ ば サイズ 変更 が 可能 です が 、 別 の 世代 ( AZ へ の 変更 も 含む ) へ の 変更 は でき ない ため 、 再 作成 が 必要 に なり ます ( サイズ 変更 に つい て は 、 次章 で 解説 )

※ 公開 情報 で は 、 Basic も Generation 1 に 分類 さ れ て い ます が 、 レガシ SKU と 考える た 方 が 良い と 思う ます ( 自説 )

| 機能・性能 ▶ ▼ 世代 |

SKU | S2S V2V トンネル |

p 2 s ※1 |

スループット | BGP | AZ | 月額 概算 (円) |

|---|---|---|---|---|---|---|---|

| レガシ SKU | Basic Standard HighPerf |

10 10 30 |

128 | 100 Mbps 100 Mbps 200 Mbps |

✖ 〇 〇 |

✖ | 0.4万 2万 5.2万 |

| Gen 1 | vpngw 1 VpnGw2 vpngw 3 |

30 30 30 |

250 500 1000 |

650 Mbps 1 Gbps 1.25 Gbps |

〇 | ✖ | 2万 5.2万 13.2万 |

| Gen 1 (AZ) |

vpngw 1AZ VpnGw2AZ vpngw 3AZ |

30 30 30 |

250 500 1000 |

650 Mbps 1 Gbps 1.25 Gbps |

〇 | 〇 | 3.8万 6万 15.2万 |

| Gen 2 | VpnGw2 vpngw 3 vpngw 4 vpngw 5 |

30 30 100 100 |

500 1000 5000 1 万 |

1.25 Gbps 2.5 Gbps 5 Gbps 10 Gbps |

〇 | ✖ | 5.2万 13.2万 22.3万 38.5万 |

| Gen 2 ( AZ ) |

VpnGw2AZ vpngw 3AZ vpngw 4AZ vpngw 5AZ |

30 30 100 100 |

500 1000 5000 1 万 |

1.25 Gbps 2.5 Gbps 5 Gbps 10 Gbps |

〇 | 〇 | 6万 15.2万 25.6万 44.3万 |

※1:表に記載した数値は、p 2 s の IKEv2 または OpenVPN での同時接続数です。

SSTP 接続 の 場合 は 、 すべて の SKU で 128 is 数 が 同時 接続 数 です 。

上記の表は、以下の公開情報より抜粋しています。詳細は 公開情報を参照してください。

公開情報

注意点

VPN ゲートウェイは、一度 作成すると、停止する事ができず、動作し続けます。

そのため、展開しっぱなしの場合、価格表に記載された 1ヵ月あたりの費用が 丸々請求されることになるため、注意が必要です。

時間単価で精算されるため、不用な VPN ゲートウェイは、削除 することが コスト削減に繋がります。

SKU の サイズ変更について

サイズ変更は、同一世代間 でのみ 変更が可能です。

それ から 、 AZ と 非 AZ の 状態 を 変更 する 事 is でき も でき ませ ん 。

変更 でき ない SKU を 利用 し たい 場合 は 、 作る 直す 必要 is あり が あり ます 。

変更可能な組み合わせ

- レガシ SKU:Basic <-> Standard <-> High Performance

- Generation 1:vpngw 1 <-> VpnGw2 <-> vpngw 3

- Generation 1 ( AZ ):vpngw 1AZ <-> VpnGw2AZ <-> vpngw 3AZ

- Generation 2:VpnGw2 <-> vpngw 3 <-> vpngw 4 <-> vpngw 5

- Generation 2 ( AZ ):VpnGw2AZ <-> vpngw 3AZ <-> vpngw 4AZ <-> vpngw 5AZ

SKU の 変更 また は サイズ 変更

https://learn.microsoft.com/ja-jp/azure/vpn-gateway/about-gateway-skus?wt.mc_id=mvp_407731#resizechange

レガシ SKU の 変更 また は サイズ 変更

https://learn.microsoft.com/ja-jp/azure/vpn-gateway/vpn-gateway-about-skus-legacy?wt.mc_id=mvp_407731#resize-migrate-and-change-skus

レガシ SKU のサポート終了(2024/9/2 時点の内容)

Generation 1 や、Generation 2 は、新しい SKU と呼ばれています。

レガシ SKU は、それ以前から提供されていた SKU です。

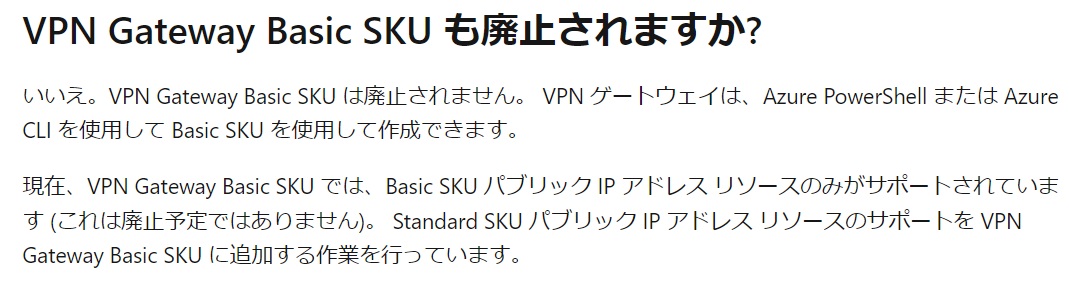

このレガシ SKU のうち、Basic SKU は、廃止されずに 引き続き 提供されることが発表されています。コレの関連として、パブリック IP アドレス の Basic SKU の廃止が発表されているため、VPN Gateway Basic SKU で、 パブリック IP アドレス の Standard SKU が利用できるように、構成が変更される予定があるようです。

VPN gateway Basic SKU is 廃止 も 廃止 さ れ ます か ?

https://learn.microsoft.com/ja-jp/azure/vpn-gateway/vpn-gateway-about-skus-legacy?wt.mc_id=mvp_407731#is-the-vpn-gateway-basic-sku-also-retiring

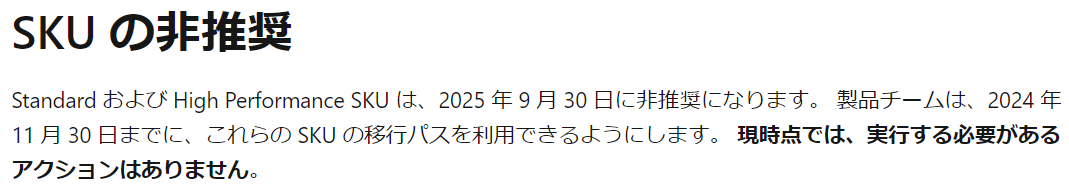

しかし、Standard SKU と High Performance SKU は、2025 年 9 月 30 日に非推奨となることが発表されています。

以下の公開情報に記載がある通り、現時点(2024/9/2)では、レガシ SKU から、新しい SKU への移行手段は提供されていないため、作り直すしかありませんが、2024 年 11 月末までに、移行する方法が提供されることが予告されています。

公開情報:SKU の非推奨

https : / / learn . Microsoft . com / JA – JP / Azure / VPN – gateway / VPN – gateway – about – skus – legacy ? wt . MC _ ID = mvp _ 407731 # SKU – deprecation

2024 / 12 / 14 に 上記 の サイト を 確認 し た 段階 で は 、 どの SKU に 移行 する 事 が 可能 に なる の か の 見込み is 記載 が 記載 さ れ て い まし た 。 ただし 、 まだ 実際 の 移行 が できる よう に は なっ て い ませ ん でし た 。

構築 手順

構築 手順については、今後 私の方で検証を終え次第、追加で投稿していく予定です。

それ まで は 、 公開 情報 の リンク を ご覧 ください 。

VPN Gateway の デプロイ 手順

以下の記事で、VPN ゲートウェイのデプロイ手順のキャプチャ付き に加えて、ARM テンプレートによる 再作成 について紹介しています。

公開情報:チュートリアル – VPN ゲートウェイを作成して管理する

https://learn.microsoft.com/ja-jp/azure/vpn-gateway/tutorial-create-gateway-portal?wt.mc_id=mvp_407731

V2V の 構築 手順

以下の記事で、V2V の構成手順のキャプチャ付き に加えて、ARM テンプレートによる 再作成 について紹介しています。

公開 情報 : vnet 間 VPN ゲートウェイ 接続 の 構成

https : / / learn . Microsoft . com / JA – JP / Azure / VPN – gateway / VPN – gateway – howto – vnet – vnet – resource – Manager – portal ? wt . MC _ ID = mvp _ 407731

S2S の 構築 手順

p 2 s の 構築 手順

p 2 s は、以下の公開情報に記載されている通り、3つの方法があります。

- Azure 証明 書 認証

- Microsoft entra ID 認証

- RADIUS 認証

現在、”Azure 証明 書 認証” のみ Qiita 記事を投稿済み。残りの手順も 投稿を予定しています。

Azure 証明 書 認証

Microsoft entra ID 認証

RADIUS 認証

VPN gateway の ログ を log analytics に 保存 する 手順

FAQ

Support Blog の FAQ

公開 情報 の FAQ

IPsec/IKE ポリシーに関する FAQ

https://learn.microsoft.com/ja-jp/azure/vpn-gateway/vpn-gateway-about-compliance-crypto?wt.mc_id=mvp_407731#ipsecike-policy-faq